- Szerző Jason Gerald gerald@how-what-advice.com.

- Public 2023-12-16 11:17.

- Utoljára módosítva 2025-01-23 12:19.

Az internetet a kényelem és a biztonság kedvéért hozták létre. Ha annyit böngészik az interneten, mint az átlagember, akkor nagy valószínűséggel sokan követhetik nyomon szörfözési szokásait kémprogramok, szkriptek és akár kamerák segítségével is! Ezen információk birtokában a világon bárki megtudhatja, ki vagy, hol élsz, és egyéb fontos személyes adatokat.

Kétféle módon lehet nyomon követni másokat az interneten:

- Ha rosszindulatú programokat helyez el közvetlenül a számítógépen.

- Azáltal, hogy meghallgatja a hálózat bármely részéről távoli szerverek segítségével cserélt adatokat.

Lépés

1 /2 -es módszer: A rosszindulatú programok elkerülése

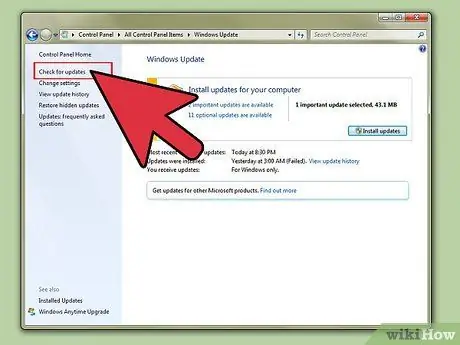

1. lépés. Frissítse az operációs rendszert (operációs rendszer / operációs rendszer)

A legegyszerűbb módja annak, hogy mások nyomon kövessenek és rögzítsenek mindent rólad, ha kémprogramot/vírust telepítesz, vagy automatikusan betörsz a számítógépedbe. A számítógép operációs rendszerének rendszeres frissítésével az operációs rendszer szolgáltatója naprakészen tarthatja a biztonsági rendszert a kritikus területeken, hogy megakadályozza az automatikus biztonsági rések kihasználását, és a kémprogramokat haszontalan kódgá alakítsa.

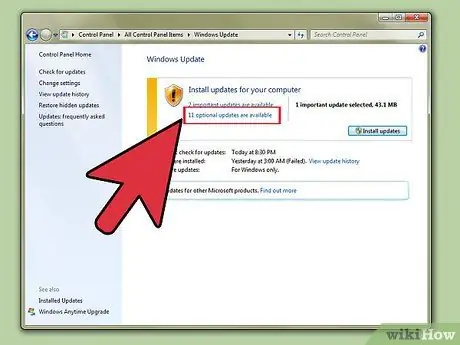

2. lépés Tartsa a programot a legújabb verzióján

A programfrissítéseket a felhasználói kényelem javítása és a különféle funkciók hozzáadása érdekében végezzük. A program hibáinak kijavítására azonban frissítéseket is készítenek. Sokféle tetű létezik; egyesek csak vizuális műtermékeket jelenítenek meg, mások megakadályozzák, hogy reklámozott dolgokat hajtsanak végre, másokat pedig távoli és automatizált hackerek használhatnak a számítógép átvételéhez. Kullancsok nélkül távoli támadásokat nem lehet végrehajtani.

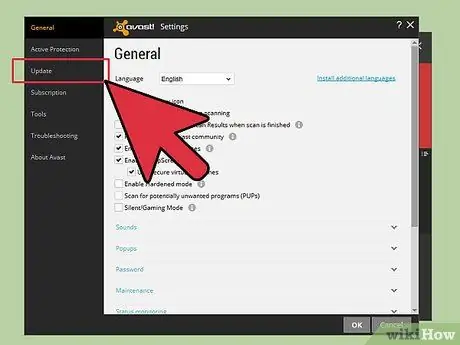

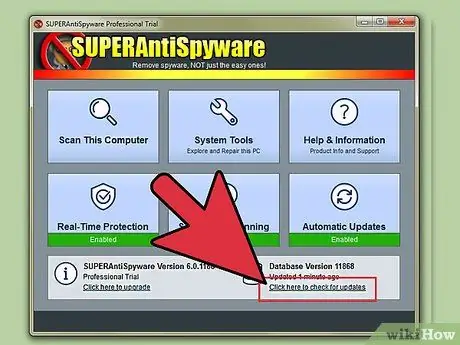

Lépés 3. Rendszeresen frissítse a víruskeresőt, és tartsa aktívvá az MS Windows rendszerben

Ha a víruskereső aláírási adatbázis nem frissül, egyes vírusok továbbra is áttörhetnek. Ha a víruskereső nem fut a háttérben, és nem ellenőrzi rendszeresen a rendszert, távolítsa el a víruskereső programot. Ne feledje, hogy a víruskereső programok általában vírusokat, kémprogramokat, rootkiteket és férgeket keresnek. A specifikus kémprogram-ellenes programok általában nem túl hatékonyak.

4. lépés: Csak egyetlen egyedi víruskereső programot használjon, amely BE van kapcsolva

Egy jó víruskereső programnak nagyon figyelnie kell a számítógépet. A legjobb esetben az egyik program a másik víruskereső programot összetévesztheti egy vírussal. A legrosszabb esetben minden egyes rosszindulatú program ellen blokkolja egymás munkáját. Ha egynél több víruskeresőt szeretne használni, frissítse az adatbázist, válassza le a számítógépet az internetről, tiltsa le teljesen a fő víruskeresőt, és futtassa a második víruskeresőt "igény szerinti" módban. Akkor talán hamis pozitív eredményt kap a fő víruskeresővel kapcsolatban. Ne aggódjon, ez normális. Indítsa el a fő víruskereső programot, és a szokásos módon használhatja a számítógépet. A Malwarebytes egy nagyszerű kiegészítő védelmi program, amely kiegészíti a víruskeresőt.

5. lépés: Ne töltsön le semmit, csak a hivatalos webhelyeket (minden operációs rendszer) vagy a megbízható tárolókat (Linux/BSD/MacOS)

Például, ha le szeretné tölteni a VLC Media Player alkalmazást, töltse le a hivatalos webhelyről (először keressen rá a Google -on, vagy látogasson el a www.videolan.org/vlc/ oldalra). Soha ne használjon hivatkozásokat nem hivatalos webhelyről, még akkor sem, ha a víruskereső nem mutat veszélyt.

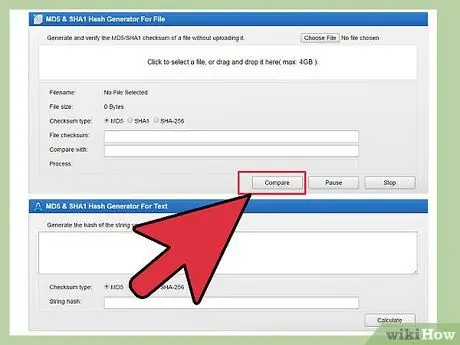

6. lépés Ha lehetséges, ellenőrizze a bináris aláírást

Látogasson el erre az oldalra, ahol példákat és wiki cikkeket olvashat. Kérjük, vegye figyelembe, hogy az md5 már nem megvalósítható, ezért javasoljuk a sha256 használatát. Alapvetően a cél egy aláírás létrehozása egy fájlból (pl. Programtelepítő/telepítő). Ezek az aláírások hivatalos weboldalakon vagy megbízható adatbázisokban találhatók. Fájl letöltésekor ezt az aláírást saját maga készítheti el a fájlból egy speciális program segítségével. Ezután összehasonlíthatja a webhely aláírásával; ha pontosan ugyanazok, akkor van egy jó telepítője. Ellenkező esetben előfordulhat, hogy hamis telepítőt töltött le, amely vírust tartalmaz, vagy a letöltés sikertelen volt (bármi is volt az, a biztonság érdekében újra le kell töltenie a fájlt). A legtöbb Linux disztribúcióban ez a folyamat automatikusan történik, és a *BSD -ben bármilyen csomagkezelőt használ, anélkül, hogy különleges műveletet igényelne. Windows rendszeren manuálisan kell ellenőriznie.

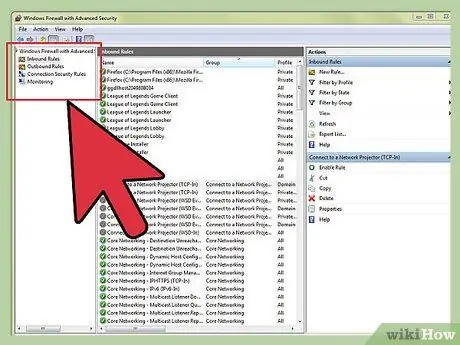

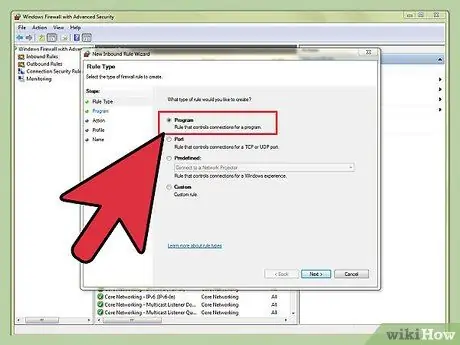

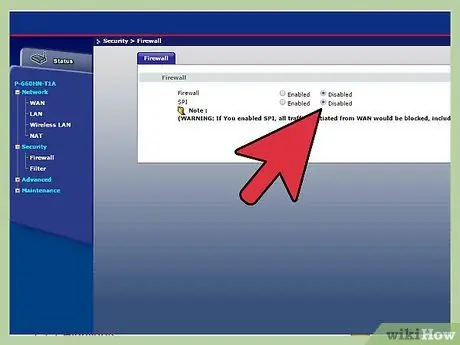

7. lépés. Használjon tűzfalat

Linux/*BSD esetén két jó tűzfal van integrálva (netfilter/iptables és pf). MS Windows esetén keressen egy jó tűzfalat. Meg kell értenie, hogy a tűzfal hasonló a forgalomváltóhoz egy nagy állomás közepén, amely sok vonatot (hálózati adat), platformokat (portokat) és síneket (folyamokat) tartalmaz. A hibás nem tudja betölteni magát, és valakinek segítségre van szüksége (szolgáltatás vagy démon, azaz a háttérben futó program, amely hallgat egy bizonyos portot). Valaki segítsége nélkül a szolgálat semmit sem tenne, még akkor is, ha a vonat elérte volna a peront. Ne feledje, hogy a tűzfal nem fal vagy átjáró, hanem kapcsoló (a tűzfal sokkal többre képes, mint csak engedélyezni vagy blokkolni az adatáramlást). Ne felejtse el azonban, hogy nem tudja irányítani a kimenő kapcsolatokat (hacsak nem blokkol mindent, vagy húzza ki a számítógépet), de továbbra is naplózhatja a kimenő adatokat. A legtöbb kémprogram megtalálja a módját a tűzfalak megkerülésének, de nem tudja elrejteni tevékenységét, és könnyebben megtalálhatja azokat a kémprogramokat, amelyek adatokat küldenek a távoli szerverre a 933 -as porton, még akkor is, ha nem használ IMAP -programot, amely megtalálja, elrejtőzik az interneten Az Explorer feldolgozza és adatokat küld a 443 -as porton, amelyet minden nap használnak. Ha hozzáférhet a szabványos tűzfalakhoz (netfilter/iptables és PF), akkor egyszerűen naplózza a kimenő adatokat, és blokkolja az összes bejövő adatot, kivéve a meglévő és a kapcsolódó kapcsolatokat. Ne felejtsen el mindent engedélyezni a loopback (lo) eszközön; Biztonságos és szükséges.

8. lépés. Csak akkor vegye figyelembe, ha a tűzfal állapota nélküli

Nem blokkolhatja intelligensen a bejövő adatokat. Kerülje az alkalmazásonkénti szűrést, mivel nehézkes, haszontalan, és hamis biztonságérzetet biztosít. A legtöbb kémprogram manapság rosszindulatú kódját egy megbízható alkalmazáshoz csatolja, amelyről úgy gondolják, hogy az internethez való hozzáférésre (általában Internet Explorer) használják, és azzal az alkalmazással elindul. Amikor az Internet Explorer megpróbál csatlakozni az internethez, a tűzfal megerősítést kér. Ha igennel (igen) válaszolt, akkor a kémprogram képes a 80 -as és 443 -as porton keresztül bármit küldeni a valós adatokkal együtt.

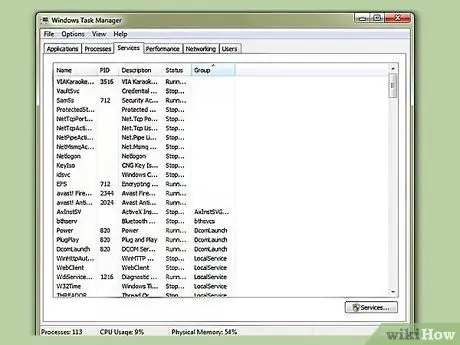

9. lépés: Ellenőrizze, hogy mely szolgáltatások (más néven démonok) futnak

Amint korábban említettük, ha a peronon senki sem tölti be a vonatot, SEMMI nem történhet. Ön nem szerver; Nem kell szolgáltatás ahhoz, hogy kint járhass és hallhass! (vigyázat, a legtöbb Windows/Linux/MacOS/BSD szolgáltatás KÖTELEZŐ, és ne hallgassa kívülről!) Ha lehetséges, tiltsa le a haszontalan szolgáltatásokat, vagy blokkolja az összes adatfolyamot a tűzfalhoz csatlakoztatott portokon (például blokkolhatja a bejelentkezést és a kijelentkezést) ezen a porton, ha nem használja a Windows Shares szolgáltatást. Ne feledje, hogy a szolgáltatás hibái egy nyitott átjáró, amely távolról átveheti a számítógépet. Ha a szolgáltatás nem létezik, vagy egy tűzfal blokkolja, akkor a számítógép Kipróbálhat egy portszkennelő programot is, mint például az nmap, hogy meghatározza, mely portokat kell blokkolni vagy mely szolgáltatásokat kell letiltani (ugyanaz az eredmény).

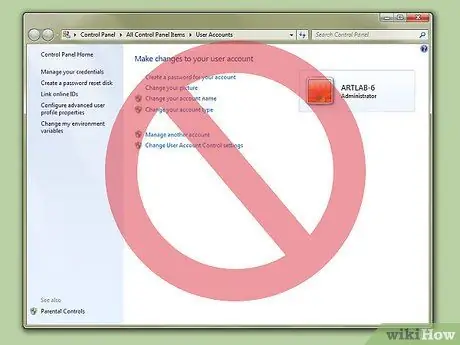

10. lépés: Ne használjon rendszergazdai fiókot

Bár jobb a Windows Vista és a Seven rendszerben, ha rendszergazdai fiókot használ, minden szoftver képes lesz rendszergazdai jogok kérésére, beleértve a rosszindulatú programokat is, ha gondatlanul indítják. Ha Ön nem rendszergazda, a kémprogramoknak erősebben kell próbálkozniuk a számítógépbe való bejutással. Legalábbis, ha Ön szabványos felhasználó, a kémprogramok továbbíthatják az Ön adatait, de nem más felhasználóknak. A kémprogramok nem tudják használni a rendszer hasznos részeit az adatok továbbítására, így könnyebben eltávolíthatók a számítógépről.

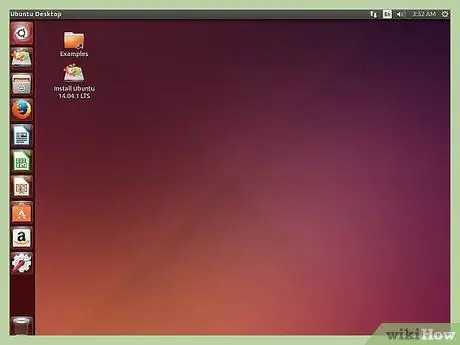

11. lépés: Váltson Linuxra, ha nincs szüksége számítógépre a játékokhoz vagy speciális szoftverek használatához

A mai napig kevés rosszindulatú program ismert, amely megtámadja a Linuxot, és mindegyikük a biztonsági frissítéseknek köszönhetően már régen le van tiltva. A bináris fájlok ellenőrzött, aláírt és hiteles adattárakból származnak. Nincs szüksége víruskeresőre, és rengeteg ingyenes, nyílt forráskódú és minőségi programot kaphat, amelyek megfelelnek a közös igényeinek (Firefox, Chrome, Inkscape, GIMP, Pidgin, OpenOffice, FileZilla, FFmpeg (szinte minden audio/video konverterben használatos) Windows esetén), Ghostscript (minden létező PDF konverterben használatos), XChat és még sok más, eredetileg Linuxon kifejlesztett, majd Windowsba importált program, mert annyira jók voltak.

2. módszer a 2 -ből: megakadályozza, hogy mások leskelődjenek a kapcsolaton

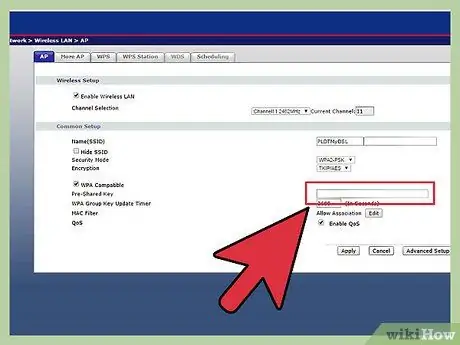

1. lépés. Győződjön meg arról, hogy a hálózat nem érhető el az Ön tudta nélkül, vagy le van tiltva

2. lépés. Győződjön meg arról, hogy vezeték nélküli hálózata minimális WPA-TKIP vagy maximális WPA (2) -CMP vagy WPA2-AES titkosítású

Jelenleg a WEP -titkosítás használata vagy egyáltalán nem titkosítása továbbra is veszélyes, és nem szabad megtenni.

3. Próbáljon meg nem szörfözni a proxykon keresztül

Ha kénytelen vagy proxyt használni, ne feledje, hogy kénytelen bízni egy idegenben, aki kezeli a használt proxyt. Ez a személy naplózhat és tárolhat mindent, amit a proxyn keresztül küld vagy fogad. Még az adott protokoll titkosítását is feloldhatja (pl. HTTPS, SMTPS, IMAPS, stb.), Amikor őrizetben van. Ha igen, akkor ez a személy megkaphatja a hitelkártya számát stb. Sokkal biztonságosabb a HTTPS használata, amikor csak lehetséges, mint a kétes proxyk használata.

4. lépés Ha lehetséges, használjon titkosítást

Csak így biztosítható, hogy rajtad és a távoli kiszolgálón kívül senki más ne értse az elküldött és fogadott adatokat. Ha lehetséges, használjon SSL/TLS protokollt, távol maradjon a szokásos FTP, HTTP, POP, IMAP és SMTP protokolloktól (SFTP, FTPS, HTTPS, POPS, IMAPS és POPS). Ha a böngészője azt mondja, hogy a tanúsítvány helytelen, azonnal hagyja el a webhelyet.

5. lépés: Ne használjon IP-elrejtési szolgáltatásokat

Ez a szolgáltatás valójában egy proxy. Minden adat ezen a proxyn keresztül megy, így mindent naplózhatnak és tárolhatnak. Ez a szolgáltatás hamis weboldalakat is biztosíthat az érzékeny információk megszerzéséhez, és akár közvetlenül is használhatja azokat a valódi webhelyen, így nem veszi észre, hogy bizalmas információkat adott meg idegeneknek.

Tippek

- Ne nyissa meg az idegenektől érkező e -maileket.

- Ne nyisson meg mellékleteket az e -mailekben, hacsak nem megbízható személytől származnak, és a tartalom nincs megmagyarázva

- A webes tetvek nagyszerű módja annak, hogy nyomon kövessék a felkeresendő webhelyeket. Sok bővítmény megszabadulhat tőle, például a Ghostery for Chrome és a Firefox.

- Ha olyan online játékot játszik, amelyhez nyitott port szükséges, akkor általában nem kell később bezárnia. Ne feledje, ha nincs szolgáltatás, a fenyegetés nulla. A játékból való kilépéskor senki más nem hallgatja a nyitott portot, mintha bezárt volna.

- Egy webhely önmagában nem tudja nyomon követni IP -címét egy másik oldalon.

- Ha webhely ügyfélprogramot használ, állítsa be úgy, hogy az e -mail egyszerű szövegben (NEM HTML -ben) jelenjen meg. Ha nem tudja elolvasni az e -mailt, akkor az egész oldal egy HTML -kép, amely valószínűleg reklám vagy spam.

- Soha ne tegyen számítógépet DMZ -be; csak az Ön hálózatában lévő emberek használhatják ki a kiskapukat. Ha Ön a DMZ -ben van, akkor a hálózata közvetlenül az internet.

- Soha ne használjon több kémprogram -érzékelőt egyszerre.

- Az IP -címed haszontalan a hackerek számára.

- A webhelytulajdonosok nem tudják megfelelően nyomon követni az Ön IP -címét; a legtöbb esetben az internetszolgáltató dinamikusan rendeli hozzá az IP -címet. Az IP -cím időnként megváltozik, és az internetszolgáltató az egyetlen, aki tudja, ki vagy. Technikailag az internetszolgáltató nem tud mindenkit naplózni és azonosítani.

- Ahogy a név is mutatja, az IP -cím egy cím. Csak azért, mert a cím ismert, nem jelenti azt, hogy a házat könnyű kirabolni! Ugyanez a helyzet az IP -címekkel.

- A hackerek számára haszontalan a nyitott port (tűzfalon belül), anélkül, hogy hibás szolgáltatás hallgatná ezt a portot.